仕事な話ですが・・・やっと昨年しくったポイントの暫定処置運用から修正が上手く行きだして、当初想定のデザインになんとか出来るところまでオンラインで対処して快適になってきました。そして自宅のルーターも手抜きにしていた設定を治しました。最近、仕事でもプライベートでもそんな内容ばっかりで(汗)。

そろそろ「元インフラエンジニア」の看板を下ろしてインフラエンジニア復活!と言ってしまった方が良い気がしてきました。

そして・・・今日あたり、私が仕事で書いたコラムが会社のHPに掲載されているでしょう…。

そんな訳で、最近はファイアウォールやスイッチ、インフラサーバーの設定を眺めてはチューニングを試しての日々を過ごしております。

そして、こちらのブログは休み時間や夜な夜なを使ってまとめております。。。

チューニングという言葉を出しましたが、要は『最適化』ですね。色々なものが確かに簡単になってきたけど、色々な構成やユースケースもあるので簡単・自動化と相反する部分がチューニング(最適化・工夫・応用)ポイントになってきます。簡易化してもモノが増えすぎたり運用コストが掛かったりしますが、応用を効かせ過ぎても複雑化や運用コストが掛かったり…どっちがいいんでしょうかね。出来る事が多い事はそれだけ対処方法があるという事なのですが、出来る事が有り過ぎても一生使わない機能だったりね…目的はシンプルでも技術的には難解とかもありますよね。

さて、チューニングという部分で丁度簡単な例が出来たので、チューニングと言うほどでもないのですが、こういう作業を複合化したり、要件に合わせていくのがインフラのスキルが必要なお仕事であると…思っております。

私の自宅は現在、私の端末だけEdgeRouterのPBF(ポリシーベースフォワーディング)でCatoへのIPSecVPNを抜けてTokyoPoPを狙ったアクセスをしております。

以下はUbiquiti EdgeRouter Xの設定です(Cato関係ないす)。

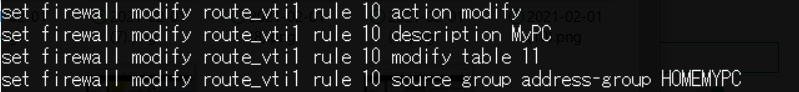

まず、自分の端末をアドレスグループに乗っけて・・・

私の端末の条件が来たらtable 11を使えとfirewallルールに入れて

table 11はすべてのトラフィックはvti1(CatoへのIPSec VPN)に流せと。

LAN側のインターフェースに適用と。

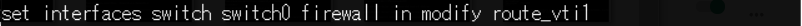

で、このMyPCはインターネットの通信はすべてCatoの網からTokyoのCatoのGIPを抜けて通信をする様になっていまし。

ところ・・・が、私のiPhoneからCato ClientによってVPN接続して、インターネットアクセスすると・・・何故か大阪からインターネットに抜けていることになっています。

恐らく、iPhone(au)からVPNを張る場合に、最寄のPoPへアプローチしているはずなので、Cato網に入るまでは恐らくTokyoPoPでしょう(ちゃんと調べていないけど)。

知らぬ間に300km以上先の土地からインターネットに出ているというのは少し違和感がありますね。レイテンシ的には大したことはないんですけど、場合により往復の遅延を抱える事にもなるケースもあるので、もし何かパフォーマンスに不満がある場合とかはチューニングしたいですよね。という事で工夫をしてみましょう。

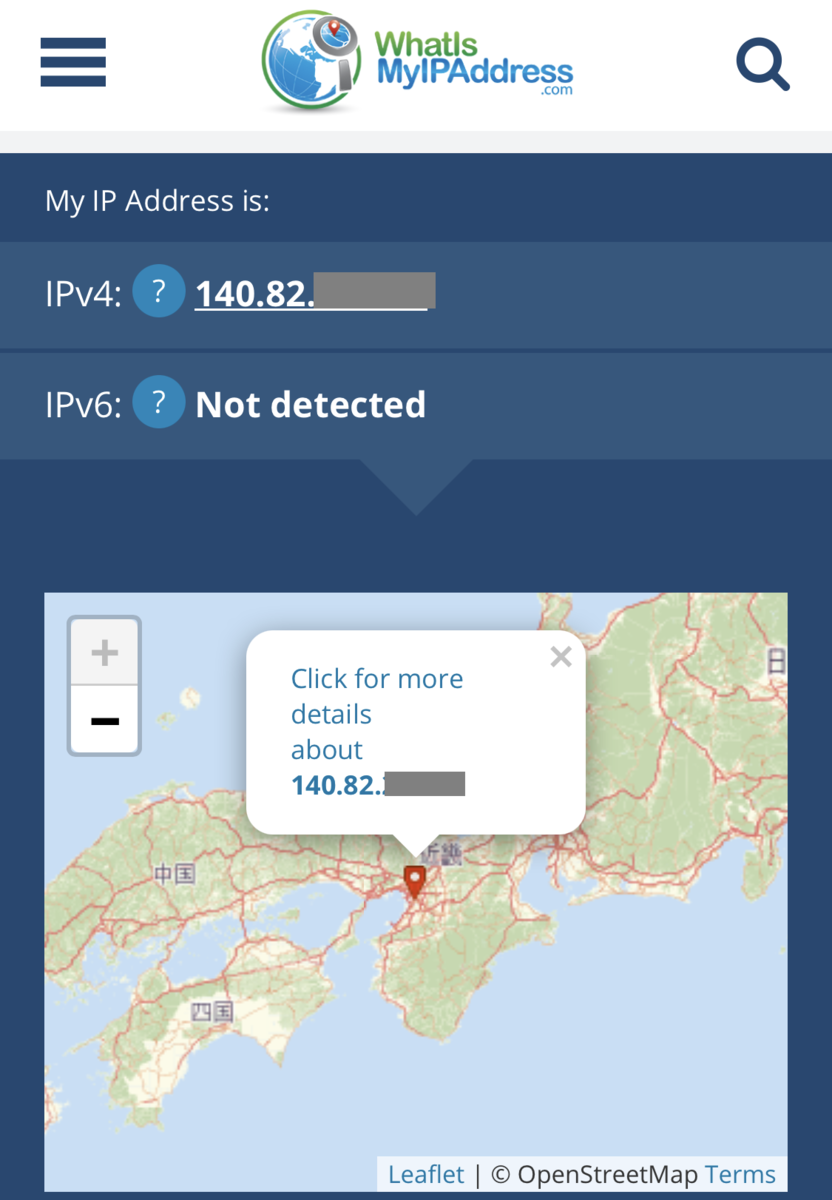

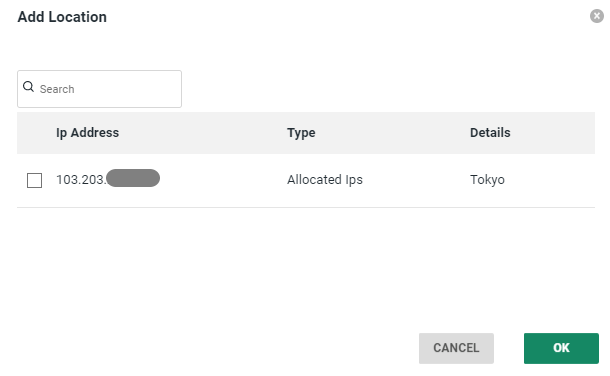

IPSecで使っている固定のGIPを割り当てて、そのIPから通信するようにしてみましょう。

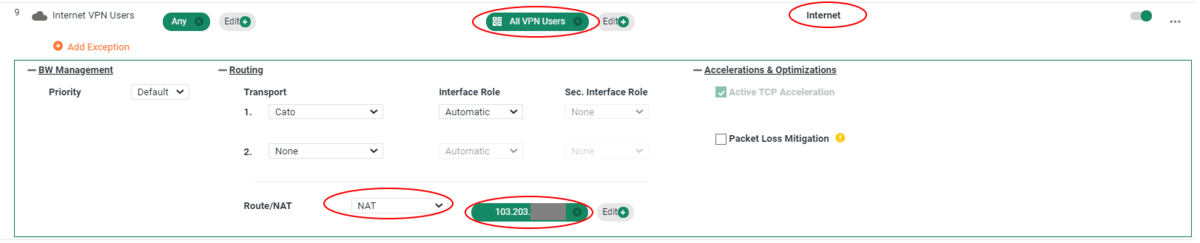

こんな感じでポリシーを記述します。Fromのターゲットを「ALLなVPN Users」にしちゃっていますが、実際にはALLはあんまり使わないでしょうね・・・。またこのルールも一歩誤ると大変な事になるので実装時はしっかりと思慮する必要があります。今回はあくまで対処例として。

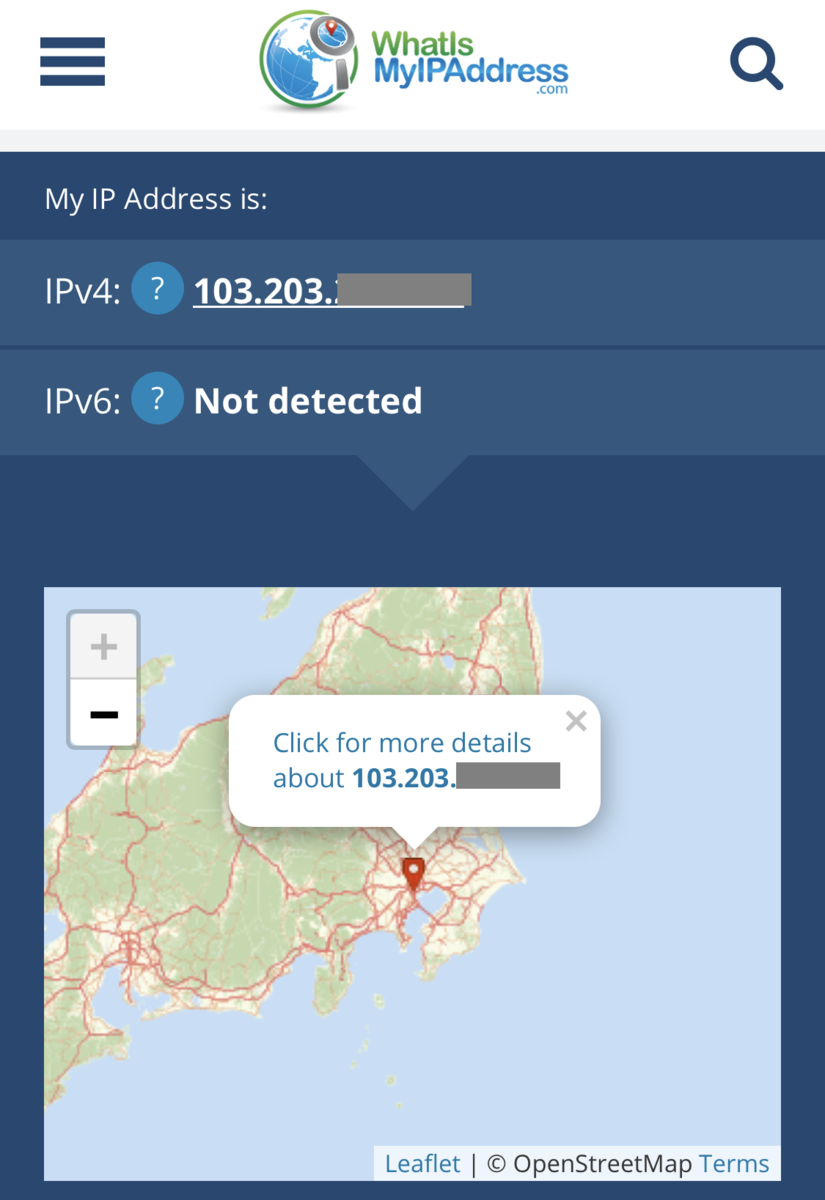

iPhoneのVPNを繋ぎっぱなしにしておりましたが、ちゃんとPoPが変わりました。

Catoの作りをみていると、このnetwork ruleが結構色々な事が出来てしまう感じで、今までのFirewall policyとは一風違った感覚があります。近いもので言うとFortigateのPolicyに少し感覚が近い部分があるかな。

そして、今回は「to」をInternetにしているので、このルール付けはまだ楽な方だと思いますが、「From」「To」をWAN ruleで定義する場合は更に自由度が増すのでGroupの定義の仕方を意識しつつ、なるべくコンパクトに出来るように考えないとRuleだらけになって大変になっちゃうかもですね。

ただ総合統制型のインフラをデザインすることになるので、この部分のチューニングは大事になってくるでしょう。