ちょっとお客様に頼まれてスプラッシュログインの検証をしていたのですが、お手軽に色々出来る子Meraki君ですが、こまかいカスタムはやっぱりちょっと苦手だなと・・・言う処を含めてご紹介。

うちでは、元々標準のスプラッシュログインの機能は使わずに独自認証へ経由する方法を採っていました。ま、それもうちのLDAPがインチキLDAPなノーツな奴だったんで致し方なく・・・でもこの方法であれば、機能制限に振り回されないです[E:coldsweats02]

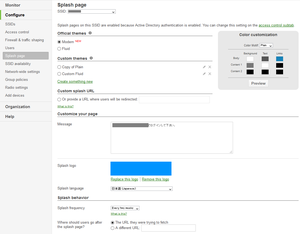

さて、本題に戻って、標準的なスプラッシュログインの画面です。

青枠のLOGOは画像を差し込めて、SSIDの青枠の所には使用SSIDが記載されます。

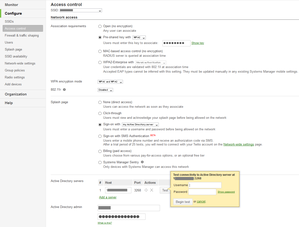

スプラッシュページの基本機能は、

・None(Direct access) これはスプラッシュを使わない場合

・Click-through クリック要求だけをするページを表示します。

・Sign-On with XXX

何種類かの認証方法を選べます。

今回はActiveDirectoryとLDAPを紹介しますが、meraki内臓の認証やRADIUSなども利用出来ます。

・Sign-on with SMS Authentication 日本未対応・・・のはず?ショートメッセージを使うタイプ

・Billing(paid access) 課金させる場合これも日本未対応だと思った。

・SystemsManagerSentry これはMDMで登録されている端末であれば認証ですね。

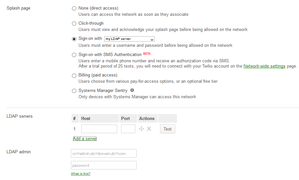

と、言ったところで、ActiveDirectoryとの連携認証をさせてみます。連携にはAdministrator権限のADアカウントが必要です。設定はADサーバーIPとAdminアカウントだけで済みます。で、画像の様にTESTをしてみましょう。

で、ここでシンプルなもので・・・アカウントがですね・・・sAMAccountNamesを参照しているらしく、userprincipalnameではダメでした。AD連携であれば連携してほしいなぁ・・・。

テストが終わったら、

スプラッシュページを編集・・・といってもデフォルトを少し弄ってメッセージを書く程度。

とまぁ、これだけで認証ページが仕上がるという事でござる。

LDAPの場合も参考で出しておきますが、こちらもやはりLDAP adminの情報しか入れようがなく、OU階層指定やら、user entry用のフィルターが書けなかったりします。ActiveDirectoryにたいしてLDAPで繋いでみましたが、やはりsAMAccountNamesしか参照していませんでした。

本当は以下の様な

(|(userprincipalname=<user>)(sAMAccountName=<user>))

こんな感じで内部処理してくれてたらいいのにな。

ちなみに標準のスプラッシュページ以外へ飛んでけとやるには上記のようにします。

飛んでった後に認証が成功したか失敗したかをMeraki側に返してあげる必要があります。

詳しくは

https://kb.meraki.com/knowledge_base/configuring-a-custom-hosted-splash-page-to-work-with-the-meraki-cloud

を読んでみてください。

普通に認証絡めるだけならサクッと出来ちゃうのがイイ所。痒い部分はちょっと頑張らないといけないけど、すぐに始められるから便利だよね。

てことで、sAMAccountNamesを使った認証になっちゃうけど試してもらう事にします。

では良い週末を。